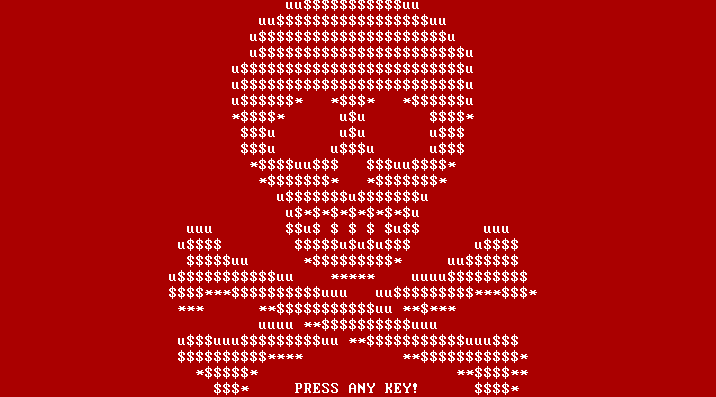

Wat heeft u op uw computer? Belangrijke e-mails, vertrouwelijke bestanden van kantoor of zelfs oude foto's van uw kinderen? In de loop van het leven van een computer worden veel gegevens op de harde schijf verzameld die persoonlijk of zakelijk kunnen zijn, maar die in ieder geval gevoelig zijn. En dat maakt u kwetsbaar voor chantage. Als in plaats van uw gebruikelijke startscherm plotseling alleen een schedel of een chantagebrief op uw beeldscherm verschijnt, heeft u waarschijnlijk te maken met ransomware.

Wat betekent "ransomware"?

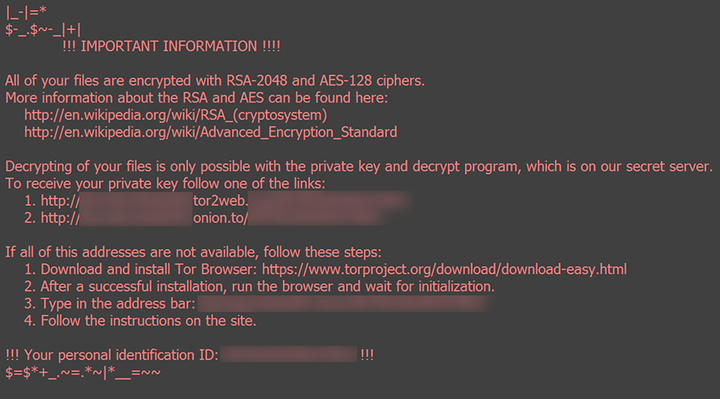

“Ransom” is Engels voor 'losgeld'. Dus ransomware doet precies wat het woord insinueert: het gijzelt gegevens of systemen voor losgeld. Deskundigen spreken soms ook van encryptietrojanen: het gijzelen van de gegevens gebeurt doordat deze door de malware worden geëncrypteerd of versleuteld. Net als een trojaans paard, smokkelt de malware zichzelf vermomd als een legitiem programma het systeem binnen - achteraf beseft de gebruiker pas dat zijn computer is vergrendeld.

Hoe onthult ransomware zichzelf?

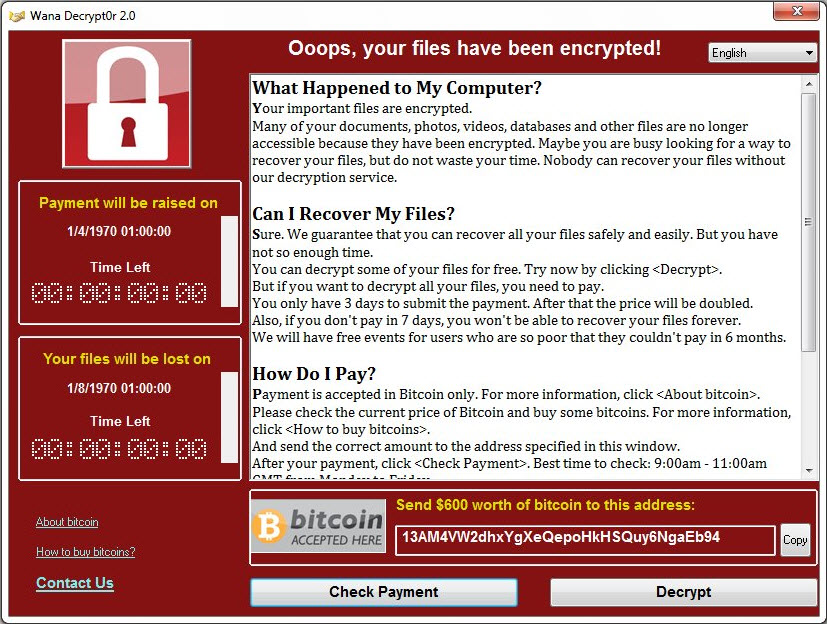

Over het algemeen is een vergrendeld scherm of losgeldbrief die niet kan worden verwijderd het eerste wat de gebruiker ziet van de ransomware. Sommige ransomware-varianten hebben een incubatieperiode, wat betekent dat de kwaadaardige effecten pas gezien worden wanneer de gebruiker zich niet meer kan herinneren wanneer en waar hij een encryptietrojaan zou kunnen hebben opgepikt.

In het ideale geval kan malware door een virusscanner worden gedetecteerd en als een positief scanresultaat worden weergegeven. Mensen zonder antivirusoplossing zullen ransomware echter pas opmerken als het al te laat is. Aangezien veel encryptietrojanen zichzelf weer verwijderen na het uitvoeren van hun kwaadaardige functie, is het een echte uitdaging voor beveiligingssoftware om de malware te detecteren. Het eerste wat de computergebruiker van de ransomware ziet, is een informatievenster met een betalingsverzoek dat niet kan worden verwijderd.

Ransomware examples

Hoe belangrijk is het thema van databescherming voor gebruikers?

... van alle gebruikers wereldwijd heeft nog nooit een back up gemaakt van zijn systeem.

Bron: Wereld Backup Dag

... van alle ondervaagden is bang om foto's en video's te verliezen.

Bron: Onderzoek Acronis

... van alle gebruikers gebruikt een externe harde schijf voor dataopslag.

Bron: Onderzoek Kroll Ontrack

Hoe heb ik nou een infectie met ransomware opgelopen?

Het lastige van ransomware is dat het zich, net als de meeste Trojaanse paarden, verschuilt achter schijnbaar onschadelijke links of bestandsformaten. De encryptietrojaan Petya, distribueert zichzelf bijvoorbeeld wanneer nietsvermoedende gebruikers een Dropbox bestand openen. De gebruiker downloadt daarbij de malware. Als hij vervolgens klikt op het bestand dat is gedownload, voert hij het bestand uit - en begint Petya zichzelf te distribueren over het systeem. Petya is daarom afhankelijk van de onvrijwillige hulp van de gebruiker, die denkt dat hij een standaardbestand opent, maar daadwerkelijk de installatie van de ransomware in gang zet.

Dit betekent dat de infecties nauwelijks verschillen van die van andere soorten malware. De bestanden komen vaak op de computer terecht via een gemanipuleerde website, waar de gebruiker naartoe wordt gelokt door middel van een link in een spammail of een bericht op een sociaal netwerk. Soms sturen de daders e-mails met daarin een vermeende herinnering of afleveringsbewijs. In werkelijkheid bevat de bijlage waarnaar wordt verwezen in de mail malware.

Hoe lang bestaat ransomware al?

Pc-gebruikers chanteren is niets nieuws. De eerste gedocumenteerde ransomware, de AIDS Information ransomware-, werd in 1989 ontwikkeld - en toen via een diskette verspreid. De evolutiebioloog en Harvard-afgestudeerde Joseph L. Popp stuurde 20.000 geïnfecteerde diskettes met het opschrift "AIDS Information - Introductory Diskette" naar de deelnemers aan de Internationale AIDS-conferentie van de Wereldgezondheidsorganisatie en smokkelde zo de ransomware op hun computers. De malware verving een systeemconfiguratiebestand (autoexec.bat) en begon na negentig keer de pc opstarten de harde schijf te versleutelen. Om weer toegang te krijgen tot hun gegevens moesten de slachtoffers 189 dollar sturen naar een bedrijf genaamd PC Cyborg in Panama - dat is de reden waarom de eerste ransomware ook wel bekend stond als de PC Cyborg Trojan.

Wat gebeurt er precies wanneer ransomware op een computer komt?

Door te klikken op een gevaarlijke link in een e-mail wordt een installer gedownload - zo heeft de ransomware Petya in het voorjaar van 2016 met succes zoveel computers geïnfecteerd. Petya dwingt de computer om opnieuw op te starten en vervangt dan het master boot record (MBR) door een kwaadaardige laadproces. Petya dwingt vervolgens de computer opnieuw op te starten en houdt de gebruiker voor dat de bestandssysteemstructuur wordt gecontroleerd, zoals bijvoorbeeld na een systeemcrash het geval is. Maar Petya controleert het systeem in feite niet op zijn functionele efficiëntie. Petya versleutelt de gegevens zelf niet - het maakt ze simpelweg ontoegankelijk voor de gebruiker. De computer kan de bestanden niet meer vinden en zelfs niet vaststellen of ze er nog zijn. Na nog een gedwongen herstart verschijnt het vergrendelscherm met de eisen van de afpersers. Bij vele soorten ransomware is het moeilijk om in dit stadium de bestanden te ontsleutelen zonder het losgeld te betalen. Petya is nu echter ontcijferd, dus niemand hoeft meer te betalen om zijn bestanden terug te krijgen.

Hoe werkt ransomware?

Aanvankelijk werd ransomware voornamelijk gebruikt om de desktops van losse pc's te blokkeren. Tegenwoordig komen dit soort relatief simpele aanvallen niet veel meer voor. Bestandversleutelaars worden tegenwoordig veel vaker gebruikt dan zulke schermvergrendelaars. Hiermee wordt de inhoud van de harde schijf zodanig versleuteld, dat de gebruiker er geen toegang meer toe heeft. In het algemeen wordt op het vergrendelscherm een website of bericht weergegeven met uitleg over de eisen en betalingsmogelijkheden. De afpersers beloven dat ze de gegevens zullen ontsleutelen nadat de betaling is ontvangen.

Nog gemenere daders dreigen de gegevens permanent te wissen als het slachtoffer contact opneemt met de politie. Er is nu zelfs ransomware die elk uur waarin niet betaald is versleutelde bestanden verwijdert. En om te voorkomen dat de gebruiker de bedreiging uit de weg gaat door de pc uit te schakelen, verwijdert de ransomware bij elke opstart van het systeem duizend bestanden.

En hoe dreigend is de situatie nu?

De eerste encryptietrojaan die zich via internet verspreidde was TROJ_PGPCODER.A. De afpersers eisten honderden dollars voor het ontsleutelen van de gegevens. Dat was in 2005. Sinds 2011 hebben beveiligingsexperts een snelle toename van ransomware-aanvallen geregistreerd. Het Duitse Federale Bureau voor Informatiebeveiliging (BSI) waarschuwde: "Sinds medio september 2015 is de dreiging van ransomware aanzienlijk toegenomen. Beveiligingsoplossingen vonden in Duitsland meer dan 10 keer zoveel ransomware in februari 2016 als in oktober 2015. Deze trend is ook zichtbaar in de rest van de wereld - wereldwijd is het aantal detecties in deze periode met een factor 6 gestegen.

Hoe verdienen afpersers hier precies geld mee?

De toename van het aantal ransomware-varianten dat circuleert is toe te schrijven aan het feit dat ze nu zo gemakkelijk te produceren zijn. Op de Darknet zijn zogenaamde crimeware kits te koop, waarmee malware modulair kan worden samengesteld. Het is ook zeer eenvoudig en goedkoop om ransomware te programmeren of te laten programmeren. De criminelen investeren een bescheiden bedrag in het produceren van de malware, maar ze kunnen in de beste gevallen veel terugverdienen. Via het vergrendelscherm informeren de daders de slachtoffers over de betaalmogelijkheden. De cybercriminelen worden betaald via Paysafe- of Ukash-kaarten of met de online cryptovaluta. Het losgeld ligt in veel gevallen rond de 400 euro. Echter, soms worden enkele duizenden euro's geëist voor de ontsleuteing. Het hangt af van hoe belangrijk de gegevens zijn, zoals bij het chanteren van ziekenhuizen met Locky. Wanneer het slachtoffer de betaling heeft gedaan, wordt het bedrag bijgeschreven bij het tegoed van de dader - en in het ideale geval worden de gegevens in ruil daarvoor weer vrijgegeven.

Hoe kan ik mijzelf beschermen?

- Back-ups: De beste bescherming tegen ransomware is om regelmatig back-ups uit te voeren. Deze moeten op een van het systeem gescheiden medium worden opgeslagen. Als u een back-up uitvoert naar een externe harde schijf, verwijder deze dan na de back-up en zorg ervoor dat dit opslagmedium altijd offline is wanneer u het niet gebruikt. Met regelmatige back-ups kunt u ervoor zorgen dat u geen gegevens verliest in het geval van een daadwerkelijke ransomware-infectie en kunt u eenvoudig uw systeem herstellen. Gebruik daarbij een veilig medium, zoals een cd, dat niet geïnfecteerd kan raken.

- Besturingssysteem: Daarnaast moet uw besturingssysteem regelmatig worden bijgewerkt. Op deze manier kunt u beveiligingslekken dichten. Hetzelfde geldt voor uw browser en andere software die op uw systeem is geïnstalleerd.

- Browserbeveiliging: Browserbeveiliging is ook nuttig om u te beschermen tegen gevaarlijke scripts en tegen het per ongeluk downloaden van malware.

- Bescherming van e-mail: Frauduleuze e-mails kunnen met speciale beveiligingssoftware onschadelijk worden gemaakt terwijl ze zich nog in uw inbox bevinden. Op die manier zijn dergelijke e-mails geen probleem meer. Antivirussoftware detecteert ook malware zoals Trojaanse paarden en verwijdert deze.

- Ransomware-Cleaner: Voor sommige ransomware is software beschikbaar die bestanden kan ontsleutelen en de malware kan verwijderen.

- Gebruikersaccount: Een infectie kan ook worden voorkomen als de gebruiker niet altijd inlogt met zijn admin-account, maar in plaats daarvan een gebruikersaccount aanmaakt. Omdat dit account minder rechten heeft, kan ransomware niet zo diep in het systeem doordringen en zal het idealiter geen schade aanrichten.

Worden mijn gegevens daadwerkelijke ontsleuteld na betaling van het losgeld?

Voorzichtigheid en scepsis zijn altijd geboden in de omgang met criminelen. Veel criminelen zijn niet per se van plan om zich aan hun eigen voorwaarden te houden - en sommigen hebben zelfs niet eens nagedacht over hoe de ontsleuteling plaats zou moeten vinden. Voor hen gaat het om het geld. Iedereen die geen backup heeft gemaakt zal onvermijdelijk zijn bestanden verliezen nadat de computer is geïnfecteerd met ransomware. Vandaar dat er iets te leren valt uit actiefilms - niet onderhandelen met afpersers.

De politie adviseert niet op de eisen in te gaan. Je kunt er immers niet van uit gaan dat je eerlijk wordt behandeld door criminelen. Wie via creditcard losgeld betaalt, verandert zijn rekening in een zelfbedieningswinkel. Een afperser kan ook plotseling meer geld eisen om de gegevens vrij te geven, of de gegevens later via een achterdeur in het systeem opnieuw versleutelen en meer geld eisen - ook al lijkt op het eerste gezicht dat hij zijn belofte is nagekomen en de gegevens heeft vrijgegeven. Het betalen van losgeld is dus een risico op meerdere niveaus.

Waar moet ik voor oppassen als ik losgeld wil betalen?

Als u ondanks alle waarschuwingen het losgeld toch wilt betalen, is het belangrijk dat u geen enkel onderdeel van de ransomware van tevoren van de pc verwijdert. Wat u verwijdert zou namelijk het slot kunnen zijn waar de sleutel in moet die u ontvangt na de betaling van het losgeld. Zonder slot kan de ontsleutelingscode onbruikbaar zijn - en blijven uw gegevens onherroepelijk versleuteld. Daarnaast kunnen de onderdelen van belang zijn voor het geval de opsporingsdiensten erin slagen om cybercriminelen aan te vallen - er zijn vaak decryptiesleutels die getroffenen kunnen helpen om hun gegevens terug te halen zonder te betalen. De informatie in de componenten zou dan nodig zijn voor het genereren van deze sleutel.

Als u daadwerkelijk een sleutel hebt ontvangen en daarmee uw bestanden hebt kunnen ontsleutelen, moet u de ransomware onmiddellijk van uw computer verwijderen. U mag echter nooit uit het oog verliezen dat de criminelen waarschijnlijk geen mededogen met u hebben en dat u, ondanks uw betaling, mogelijk geld en gegevens bent verloren. Bedenk ook dat u met uw betaling het fenomeen ransomware in stand houdt. Want als niemand zou betalen, zou de verspreiding van ransomware niet meer de moeite waard zijn voor criminelen.

Hoe verwijder ik ransomware?

Als u ondanks uw inspanningen het slachtoffer bent geworden van een aanval, helpt maar één ding: de malware van uw computer verwijderen. De meest betrouwbare en grondige manier om ransomware te verwijderen is het systeem terug te zetten naar de fabrieksinstellingen. Voordat u voor deze optie kiest, moet u zich realiseren dat alle bestanden op de computer daarna onherroepelijk verloren zullen gaan. Als u regelmatig systeembackups hebt gemaakt, kunt u uw systeem ook terugzetten naar een tijdstip vóór de infectie. Selecteer het meest recente herstelpunt. Daarbij moet u er altijd voor zorgen dat dit punt inderdaad vóór het tijdstip van de infectie ligt. Op deze manier kunt u uw computer van de malware bevrijden.

Ransomware in detail

– Expertise over het onderwerp –

Encryption Trojans

Een encryptietrojaan versleutelt bestanden op de computer en eist losgeld voor de ontsleuteling. Sommige Trojaanse families versleutelen alleen bepaalde bestandstypen, zoals afbeeldingen, documenten of films. Anderen versleutelen alle bestandstypen en laten slechts enkele mappen ongemoeid. Populaire families zijn CryptoLocker, CryptoWall, CTB-Locker, Locky, TeslaCrypt, TorrentLocker en Petya.

App-Locker

Dit type ransomware chanteert gebruikers door de toegang tot apps en programma's te voorkomen. Zo wordt bijvoorbeeld de browser of de toegang tot het beheer van de netwerkopslag (NAS) geblokkeerd. In sommige gevallen kan de ransomware met standaard tools worden overruled. Er zijn slechts een paar van dit soort malware-families, een voorbeeld is Synolocker. De naam is afgeleid van het feit dat het malwarebedrijf zich richt op producten van Synology - een producent van NAS-oplossingen.

Schermvergrendelaars

Een schermvergrendelaar blokkeert de toegang tot de computer door een vergrendelscherm weer te geven dat voortdurend naar de voorgrond beweegt en ook andere processen kan beëindigen. Hierdoor kan de computer niet meer worden bediend. De bekendste familie in deze categorie is Reveton, ook bekend als politievirus, Buma/Stemra-virus of FBI-trojanen.

Hybriden

Er is ook ransomware die schermvergrendeling en encryptie combineert. Dit maakt het herstellen van de gegevens nog tijdrovender. Ook hier zijn er maar een paar categorieën, bijvoorbeeld Chimera.